EdgeRouter DNAT

发布时间:2022年11月20日 修改时间:2024年04月29日 已有 60719 人围观

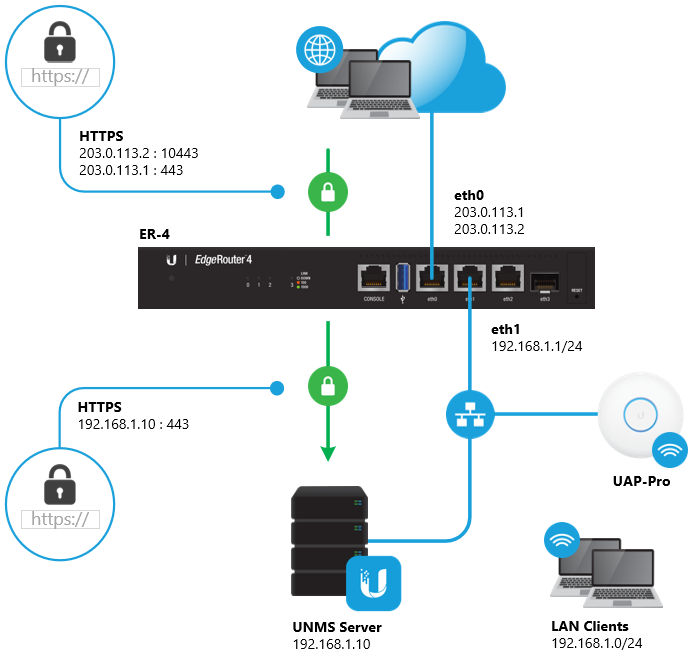

读者将学习如何使用目标 NAT 将 UDP 和 TCP 端口转发到内部服务器。

来自外部客户端的 TCP 端口 443 和 10443 的 HTTPS 流量将转发到 UISP 服务器。

按照以下步骤将 DNAT 和防火墙规则添加到 EdgeRouter:

GUI: 接入到 EdgeRouter 的 Web UI 界面

1.为 TCP 端口 443 添加 DNAT 规则,引用主 WAN IP 地址。

防火墙/NAT> NAT> + 添加 DNAT 规则

Description: https443

Inbound Interface: eth0

Translation Address: 192.168.1.10

Translation Port: 443

Protocol: TCP

Destination Address: 203.0.113.1

Destination Port: 443

2.为 TCP 端口 10443 添加 DNAT 规则,引用第二 WAN IP 地址。

防火墙/ NAT> NAT> + 添加目标 NAT 规则

Description: https10443

Inbound Interface: eth0

Translation Address: 192.168.1.10

Translation Port: 443

Protocol: TCP

Destination Address: 203.0.113.2

Destination Port: 10443

3.在防火墙中放行 https 的流量。

防火墙/ NAT> 防火墙策略 > WAN_IN> 操作 > 编辑规则集 > 添加新规则

Description: https

Action: Accept

Protocol: TCP

Destination > Port: 443

Destination > Address: 192.168.1.10

注意事项: 在应用防火墙策略之前,请参阅 NAT 规则。 这就是为什么上面的防火墙规则匹配翻译后的端口和地址的原因。

也可以使用 CLI 设置上述配置:

CLI: 访问命令行界面。 您可以使用 GUI 中的 CLI 按钮或使用 PuTTY 等程序执行此操作。

configure

set firewall name WAN_IN rule 21 action accept

set firewall name WAN_IN rule 21 description https

set firewall name WAN_IN rule 21 destination port 443

set firewall name WAN_IN rule 21 destination address 192.168.1.10

set firewall name WAN_IN rule 21 log disable

set firewall name WAN_IN rule 21 protocol tcp

set service nat rule 1 description https443

set service nat rule 1 destination address 203.0.113.1

set service nat rule 1 destination port 443

set service nat rule 1 inbound-interface eth0

set service nat rule 1 inside-address address 192.168.1.10

set service nat rule 1 inside-address port 443

set service nat rule 1 log disable

set service nat rule 1 protocol tcp

set service nat rule 1 type destination

set service nat rule 2 description https10443

set service nat rule 2 destination address 203.0.113.2

set service nat rule 2 destination port 10443

set service nat rule 2 inbound-interface eth0

set service nat rule 2 inside-address address 192.168.1.10

set service nat rule 2 inside-address port 443

set service nat rule 2 log disable

set service nat rule 2 protocol tcp

set service nat rule 2 type destination

commit ; save

上一篇: EdgeRouter 如何创建 WAN 防火墙规则

下一篇:EdgeRouter 端口回流